En el artículo se describen las posibles variantes en que se pueden desarrollar los ataques mediante las conexiones seguras, se ponen ejemplos prácticos, como los ataques de virus contra los buzones de correo de Gmail o la instalación de un virus en un servidor web. Además, se proponen al público diferentes posibles maneras de solucionar el problema.

Publicamos a continuación un breve resumen del contenido del artículo.

¿Qué son las conexiones seguras?

Una conexión segura está destinada a garantizar la protección de los datos transmitidos por Internet entre dos ordenadores. La creación de una conexión segura persigue los siguientes objetivos:

- Hacer que los datos confidenciales no caigan en manos de terceros;

Constatar la identidad del interlocutor; - Evitar que la información transmitida sea leída o modificada por extraños.

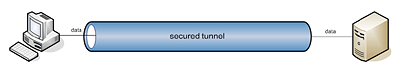

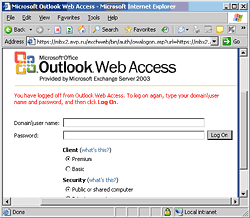

Figura 1. Acceso al buzón de Microsoft Exchange Server mediante una conexión segura

Existen varias formas de realizar la transmisión segura de datos. Todas ellas utilizan el cifrado de datos y claves especiales para la lectura de estos datos. Las claves, conocidas también como certificados, suelen guardarse en bases de datos especiales - almacenes de certificados - que están disponibles para los usuarios autorizados.

-

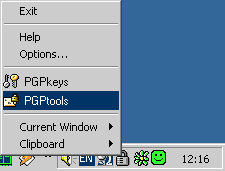

Cifrado de la información. Este método supone que los mensajes, por ejemplo, se ocultan a los extraños y que se comprueba que el remitente es quién dice ser. Al mismo tiempo, este método no prevé la constatación de los dos ordenadores que participan en la transmisión de información. Para crear un mensaje cifrado, y también para leerlo, se necesita que ambos interlocutores-destinatarios hayan instalado un programa especial (PGP, GPG, S/MIME). El cifrado de datos está más difundido en la correspondencia mediante correo electrónico.

Figura 2. Cifrado de datos mediante el programa PGP

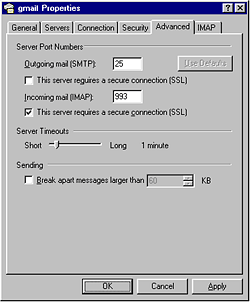

- Cifrado del canal de transmisión. Este método prevé el cifrado de todo el contenido de la conexión de red y la verificación de los ordenadores que toman parte en la conexión. Sin embargo, a diferencia del primer método, los datos en sí no se verifican. Por ejemplo, es imposible constatar la identidad del remitente de un mensaje de correo que llega por un canal cifrado. Estos protocolos de cifrado se denominan SSL y TLS.

Figura 3. Configuración de una conexión segura en Outlook Express

La absoluta mayoría de los programas para Internet admiten el cifrado del canal de transmisión: los servidores y los programas clientes de correo; los servidores web y los navegadores de Internet; así como las aplicaciones patentadas tales como sistemas bancarios de gestión de cuentas y operaciones de pago. La simplicidad de esta realización es evidente para los desarrolladores: un protocolo normal de transmisión de datos puede funcionar dentro de una conexión segura, por lo que las modificaciones que tienen que introducir los programadores en la aplicación de red final son mínimas. De esta manera funcionan los protocolos más conocidos:

- HTTPS (es el HTTP - principal protocolo de Internet - cifrado por medio de SSL/TLS)

- POPS (es el POP3 - principal protocolo para la recepción de correo - cifrado por medio de SSL/TLS)

- SMTPS (es el SMTP - principal protocolo para el envío de correo - cifrado por medio de SSL/TLS)

- IMAPS (es el IMAP4 - principal protocolo para la recepción de correo - cifrado por medio de SSL/TLS)

- NNTPS (es el NNTP -un difundido protocolo para la lectura de noticias - cifrado por medio de SSL/TLS)

- Algunos servicios de red se prestan sólo a través de conexiones cifradas. Es el caso del servicio de correo GMail.

En este artículo nos ocuparemos del cifrado del canal de transmisión, más conocido como "conexiones seguras".

Tipos de defensa contra las amenazas de red

Las conexiones de red sirven no solo para difundir información útil, sino también información nociva, que representa peligro para el ordenador. Ejemplos típicos de los datos nocivos son la gran mayoría de las amenazas modernas: ataques de piratas informáticos, programas troyanos, gusanos de correo y programas que explotan las vulnerabilidades de las aplicaciones web (exploits).

Los siguientes tipos de complejos hardware-software están destinados a la lucha contra los datos nocivos en las redes:

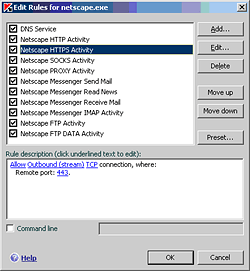

Firewalls

- Analizan cada conexión de red del ordenador local y la cotejan con las reglas correspondientes: a continuación o las permiten, o las prohíben.

- Son capaces de detectar (pero no de eliminar) los programas troyanos, durante sus intentos de transmitir datos confidenciales.

- No pueden detectar los virus en las conexiones comunes ni en las cifradas.

Figura 4. Reglas del firewall para las aplicaciones

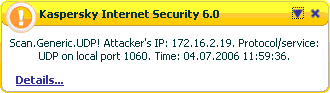

Sistemas de protección contra los ataques de red (IDS):

- Buscan (y bloquean) las firmas de ataques en la conexión de red establecida, independientemente del protocolo;

- Pueden descubrir los virus, pero no pueden eliminarlos de los protocolos de alto nivel: HTTP, POP3, etc. De esta manera, al descubrir un virus en el protocolo POP3, la única acción que se emprende es cortar la conexión de red. Esta reacción no garantiza, entre otras cosas, la protección contra los virus en los mensajes de correo. Como resultado, durante el intento de recibir los demás mensajes, el mensaje infectado provocará otra vez la interrupción de la conexión.

- No pueden detectar los virus en las conexiones cifradas.

Figura 5. Bloqueo de ataque de red

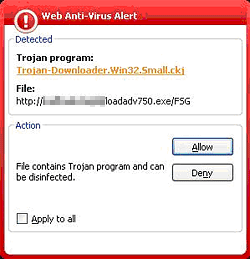

Antivirus (antivirus de correo y web):

- Pueden encontrar y neutralizar cualquier virus que esté en su base de datos durante su transmisión o recepción mediante cualquier protocolo de alto nivel;

- No pueden detectar los virus en las conexiones cifradas.

Figura 6. Detección de un virus durante la descarga de un fichero

Peligros de las conexiones seguras

Ya hemos mencionado que las conexiones de red pueden usarse para transmitir cualquier tipo de datos, ya sean útiles o nocivos. Los medios estándar protegen al ordenador contra las amenazas en las conexiones de red corrientes, pero no pueden hacerles frente en las conexiones seguras: el análisis del contenido de la conexión segura es imposible debido a su hermeticidad, como podemos juzgar a partir de las posibilidades de los métodos de protección ya mencionados más arriba. Como consecuencia, los datos nocivos transmitidos por canales protegidos pueden causar más daños que los transmitidos por las conexiones corrientes.

La simplicidad con que se pueden cifrar los datos de un canal de red y la ausencia (en la mayoría de los casos) de la verificación de la identidad del creador del fichero conducen a una situación paradójica: la presencia de una "conexión segura" con un servidor crea una ilusión de seguridad, pero no garantiza la ausencia de datos nocivos.

El peligro que representan las "conexiones seguras" tiene especial vigencia en la actualidad, cuando se están difundiendo cada vez más. Después de que los desarrolladores incluyeron el soporte para SSL/TLS, una gran cantidad de servidores en Internet empezó a prestar sus servicios usando canales cifrados: a la par con los sitios de los bancos serios, un número cada vez mayor de servicios de correo y sitios de partner permiten el acceso sólo por conexiones seguras. Al mismo tiempo, la calificación de los administradores de estos servidores es insuficiente para configurarlos de forma correcta para organizar conexiones seguras.

La situación se agrava cuando los ataques contra los ordenadores se realizan a distancia, por ejemplo, cuando simplemente se pone un fichero infectado en un servidor que permite sólo conexiones seguras.

Aclararemos todo lo expuesto con varios ejemplos.

GMail y los virus

El popular servicio de correo GMail usa exclusivamente conexiones seguras. Se sabe que en los servidores de GMail hay un antivirus instalado. Ahora, tratemos de imaginar una situación hipotética:

- Un autor de virus envía su virus a un usuario de GMail.

- El antivirus de GMail no reconoce el virus, porque éste llegó antes de que se actualizaran las bases de datos.

- Después de cierto tiempo, el usuario descarga el mensaje infectado a su ordenador, porque el antivirus de GMail, para optimizar su trabajo, analiza las cartas sólo durante la recepción en el buzón, pero no lo hace al entregarlo a los usuarios.

- En el ordenador local, aunque esté activo el antivirus y la firma del virus sea conocida, el virus no se detecta, ya que la conexión de red estaba cifrada, como lo exigía GMail, y el antivirus de correo no fue capaz de analizar el mensaje infectado.

- El antivirus encuentra la firma del virus en la base de datos de correo y exige que se la elimine, ya que en muchos casos es imposible el tratamiento y curación de la base de datos de correo.

Resultado: el usuario se ve obligado a perder toda su correspondencia.

Los virus en un servidor web

He aquí otro ejemplo, no menos curioso: la instalación de un fichero infectado en un servidor web y la atracción de los usuarios de Internet a este servidor. Si el virus está ubicado en un servidor corriente, que funciona con el protocolo HTTP, no existe ninguna amenaza para un ordenador protegido por un antivirus. Pero si el virus se encuentra en un servidor que presta servicios mediante el protocolo HTTPS, la situación no es tan fácil:

- El autor de virus, usando una vulnerabilidad en el servidor que hospeda los ficheros (por ejemplo en la escandalosa historia con la infección de los servidores del proveedor ruso Valuehost), reemplaza parte de ellos con sus virus.

- El usuario abre un sitio web conocido con su navegador mediante el protocolo HTTPS. El antivirus web no puede analizar los datos en la conexión cifrada y no puede evitar la descarga de ficheros infectados.

- En lugar de una página web, el navegador recibe un virus que usa una vulnerabilidad del navegador. El virus se activa inmediatamente y ejecuta su código desde el navegador. El antivirus de ficheros tampoco puede evitar su ejecución, porque el fichero infectado se procesa después de ser guardado en el disco duro, en este caso, después de haber sido ejecutado.

Resultado: el ordenador se infecta.

Soluciones

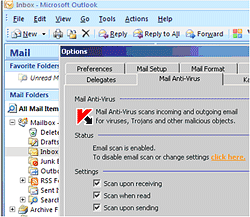

Para realizar el análisis de los datos transmitidos por conexiones seguras, la mayoría de los productores de antivirus proveen plugins para las aplicaciones web. Esta solución tiene sus pros y sus contras:

Pro:

- El flujo de datos entre el cliente y el servidor no se modifica

- El flujo de datos no es visible a terceros

Contra:

- No existe la posibilidad de crear plugins para muchas aplicaciones. Un claro ejemplo: el programa de correo más difundido, Outlook Express.

Limita las posibilidades de usar plugins. Ejemplo: programa de correo Outlook.

Figura 7. Plugin antivirus para el programa Microsoft Office Outlook

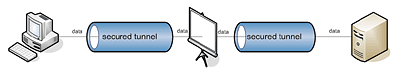

Una alternativa a los plugins es el análisis del tráfico basado en el método "man-in-the-middle" (intermediario). Esta solución no tiene los aspectos negativos de los plugins. A pesar de que tiene sus defectos, los productores de antivirus se ven obligados a utilizar este método para proteger a sus usuarios.

El procedimiento es un ataque a la esencia de los protocolos SSL/TLS, ya que se trata de interceptar la conexión segura, sustituir el certificado original y establecer dos conexiones seguras: una entre el programa y el proxy-antivirus y otra entre éste y el ordenador remoto.

Figura 8. Conexión segura corriente

Figura 9. Conexión segura analizada

Pro:

- El análisis de la conexión se realiza para cualquiera de los programas clientes.

- El análisis antivirus de la conexión se realiza para cualquier protocolo conocido.

- Además del análisis antivirus, el proxy puede realizar cualquier otra operación con los datos: análisis contra phishing, spam, etc.

- El flujo de datos es invisible para terceros, si estos no usan un ataque man-in-the-middle.

Contra:

- El flujo de datos entre el cliente y el servidor se modifica. Por lo tanto:

La aplicación web no puede constatar la autenticidad del servidor;

El servidor no puede constatar la autenticidad del cliente; - Si el servidor no puede realizar su propia verificación de autenticidad, se hace posible un segundo ataque "man-in-the-middle", esta vez entre el proxy y el servidor. Cualquier delincuente puede realizar este ataque para leer y suplantar los datos.

En la práctica, una buena organización del tráfico no representa ningún peligro real para el usuario: este análisis se realiza directamente en el ordenador local y puede hacerse en régimen de diálogo con el usuario, el antivirus puede analizar en el almacén de certificados todos los certificados recibidos desde el ordenador remoto de la misma forma que lo hacen las aplicaciones web.

Los "contras" del método "man-in-the-middle" se compensan con creces, ya que permiten la protección completa del ordenador contra las amenazas en todas las conexiones de red.

Artículo completo en: http://www.viruslist.com/sp/analysis?pubid=207270910

Figura 3. Configuración de una conexión segura en Outlook Express

Figura 3. Configuración de una conexión segura en Outlook Express