El desastre de Japón, los ataques a empresas y los peligros en Android En el ranking mensual de amenazas más detectadas destaca la vuelta de los ataques a juegos online a la primera posición

ESET, proveedor global de soluciones de seguridad, ha publicado el ranking mensual de amenazas de marzo de 2011, que refleja la actividad que han tenido los principales códigos maliciosos durante el mes de marzo y resume las principales incidencias de seguridad.

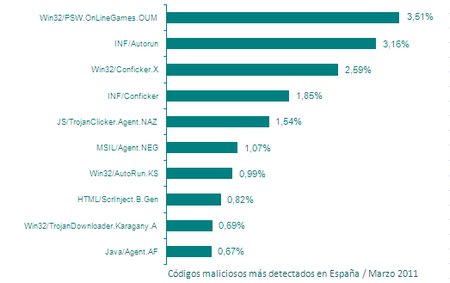

Los tres códigos más detectados en marzo, según los datos estadísticos proporcionados por el servicio Threatsense.Net© de ESET, son Win32/PSW.OnLineGames.OUM, INF/Autorun y Win32/Conficker, tal y como marca la tendencia desde principios de año. Win32/PSW.OnLineGames.OUM vuelve a ocupar el primer lugar que perdió en febrero, pero que mantuvo durante finales y principios de año como amenaza más detectada en los equipos españoles:

En el ranking se observan pocos cambios respecto a febrero en cuanto a amenazas detectadas. Las amenazas con funcionalidad Autorun, troyanos orientados a capturar contraseñas de juegos online y Conficker, siguen ocupando las primeros puestos del ranking, junto con el veterano del malware, Agent. En último lugar se mantiene, como el mes pasado, la presencia de amenazas que se aprovechan de las vulnerabilidades en Java para propagarse.

Tragedia de Japón y ataques a RSA y Comodo

El mes de marzo ha estado caracterizado por dos sucesos trágicos que, dado su impacto a nivel mundial, han influido en los ataques informáticos. En primer lugar, pese a la tragedia del acontecimiento, la catástrofe natural de Japón ha sido aprovechada por los creadores de malware para difundir timos, enlaces y archivos maliciosos por todos los medios posibles a través de spam, o en forma de resultados maliciosos en buscadores, usando técnicas de Black Hat SEO y propagando enlaces con malware desde Facebook y Twitter, entre otros portales.

El uso de una tragedia de estas características como cebo para el usuario ha sido muy provechoso para los ciberdelincuentes. Como ocurrió con catástrofes similares de gran alcance como el huracán Katrina o el tsunami de Indonesia, el gran impacto mediático de la crisis nuclear de la central de Fukushima ha sido el reclamo perfecto para engañar a los usuarios mediante técnicas de ingeniería social.

El segundo incidente destacado han sido los ataques que han sufrido importantes empresas de seguridad como RSA y Comodo. En el caso de RSA, los atacantes han logrado comprometer información confidencial que permitiría vulnerar la seguridad de los tokens Escurrid, dispositivos que generan claves de seis números según un patrón establecido. Esta acción facilita el trabajo a los atacantes, que sólo deberían obtener el pin que memoriza el usuario del dispositivo y que no es difícil de descubrir si se utilizan determinadas técnicas de ingeniería social sobre las personas adecuadas.

Por su parte, el ataque sufrido por Comodo permitió a un hacker iraní utilizar los certificados de esta compañía en beneficio propio, algo que podría haber ocasionado la puesta en marcha de páginas maliciosas con un certificado válido. A final de mes, se hizo público que la empresa desarrolladora de MySQL también sufría un ataque, curiosamente, usando la técnica de inyección SQL.

Microsoft y el envío de spam a través de la Botnet Rustock

Durante el mes de marzo se ha vuelto a detectar actividad en la ya veterana botnet Rustock. Microsoft, junto con otras compañías, ha colaborado en la desarticulación de esta red de ordenadores zombies que, según varios expertos, era responsable de la mitad del spam a nivel mundial. Paralelamente, la compañía de Redmond continúa con el lanzamiento de Internet Explorer 9, al tiempo que promociona el abandono de la versión 6 de su navegador que, a pesar de llevar más de diez años en el mercado, sigue siendo usado en un porcentaje elevado en algunas zonas del mundo. El uso de la versión obsoleta hace especialmente vulnerables a sus usuarios, puesto que quedan expuestos a multitud de fallos de seguridad todavía sin corregir. A pesar de la desarticulación de Rustock, el spam sigue siendo una constante, ya que se han seguido utilizando marcas conocidas para ganarse la confianza del usuario.

Las aplicaciones maliciosas de Facebook también siguen siendo algo habitual. Aprovechando la catástrofe natural sufrida por Japón han aparecido multitud de ellas en estas últimas semanas. En el blog de laboratorio de Ontinet.com se hace un repaso a aquellas aplicaciones no deseadas más frecuentes acompañadas de unos consejos para evitar instalarlas o desactivarlas.

Nuevo troyano en Mac y amenazas en Android

La compañía confirma haber observado amenazas para plataformas distintas al sistema operativo de Windows, ya que se está desarrollando un nuevo troyano para Mac llamado blackhole. Para ESET, es interesante analizar cómo las amenazas clásicas en sistemas Windows se intentan exportar a Mac y recuerda que la formación, la experiencia y la concienciación del usuario son fundamentales para evitar este tipo de ataques.

En cuanto a las amenazas para móviles, Android vuelve a ser protagonista al descubrirse una cantidad considerable de aplicaciones maliciosas en el Android Market. La situación fue considerada grave por Google, quien activó la eliminación remota de estas aplicaciones de los terminales infectados. Tras los incidentes en la plataforma Android acontecidos en las últimas semanas y la cada vez más creciente popularidad de este sistema en todo tipo de dispositivos móviles, Google ya ha anunciado que reforzará la seguridad en el sistema y en el control de contenido que se almacena en el Android Market.

En definitiva, marzo ha estado marcado por la catástrofe de Japón, los ataques a información sensible de las empresas, el envío de spam, las amenazas en el sistema Android y el nuevo troyano de Mac.

[tags]Eset[/tags]